Какво е директория на активи. Въведение. Как работят активните директории

Какво ще помогне Active Directoryспециалисти?

Ще дам малък списък от "благини", които могат да бъдат получени чрез внедряване на Active Directory:

- база данни за регистрация на един потребител, която се съхранява централно на един или повече сървъри; по този начин, когато нов служител се появи в офиса, ще трябва само да създадете акаунт за него на сървъра и да посочите до кои работни станции има достъп;

- тъй като всички ресурси на домейна са индексирани, това позволява лесно и бързо търсене на потребители; например, ако трябва да намерите цветен принтер в отдел;

- комбинацията от прилагане на NTFS разрешения, групови политики и делегиране на контрол ще ви позволи да прецизирате и разпределите правата между членовете на домейна;

- роуминг потребителски профили ви позволяват да съхранявате важна информация и конфигурационни настройки на сървъра; всъщност, ако потребител с роуминг профил в домейна седне да работи на друг компютър и въведе своето потребителско име и парола, той ще види работния си плот с обичайните си настройки;

- с помощта на групови политики можете да промените настройките на потребителските операционни системи, от позволяване на потребителя да задава тапет на работния плот до настройки за сигурност, както и да разпространявате софтуер по мрежата, например Volume Shadow Copy клиент и др.;

- много програми (прокси сървъри, сървъри на бази данни и т.н.), не само произведени от Microsoft днес, са се научили да използват удостоверяване на домейн, така че не е нужно да създавате друга потребителска база данни, но можете да използвате съществуваща;

- използването на услуги за отдалечена инсталация улеснява инсталирането на системи на работните станции, но от своя страна работи само с вградената услуга за директории.

И това не е пълен списък с функции, но повече за това по-късно. Сега ще се опитам да разкажа самата логика на строителството Active Directory, но отново си струва да разберем от какво са направени нашите момчета от какво са изградени нашите момчета Active Directoryса домейни, дървета, гори, организационни единици, потребителски и компютърни групи.

Домейни -Това е основната логична строителна единица. В сравнение с работните групи AD домейниса групи за сигурност, които имат една регистрационна база, докато работните групи са просто логическо групиране от машини. AD използва DNS (Domain Name Server) за именуване и услуги за търсене, а не WINS (Windows Internet Name Service), както беше в по-ранните версии на NT. Така имената на компютри в домейна са например buh.work.com, където buh е името на компютър в домейна work.com (въпреки че това не винаги е така).

Работните групи използват NetBIOS имена. За хостване на структура на домейн АДможе да използвате DNS сървър, който не е на Microsoft. Но той трябва да е съвместим с BIND 8.1.2 или по-нова версия и да поддържа SRV() записи, както и протокола за динамична регистрация (RFC 2136). Всеки домейн има поне един домейн контролер, който хоства централната база данни.

дървета -Това са многодомейни структури. Коренът на тази структура е основният домейн, за който създавате дъщерни домейни. Всъщност Active Directory използва йерархична система за изграждане, подобна на структурата на домейните в DNS.

Ако имаме домейн work.com (домейн от първо ниво) и създадем два дъщерни домейна за него, first.work.com и second.work.com (тук първият и вторият са домейни от второ ниво, а не компютър в домейн, както в описания по-горе случай), тогава в резултат получаваме дърво от домейни.

Дърветата като логическа структура се използват, когато трябва да отделите клоновете на дадена компания, например по географски признаци или по някакви други организационни причини.

АДпомага за автоматично създаване на отношения на доверие между всеки домейн и неговите дъщерни домейни.

По този начин създаването на домейна first.work.com води до автоматично организиране на двупосочна връзка на доверие между родителя work.com и детето first.work.com (подобно за second.work.com). Следователно, разрешенията могат да се прилагат от родителския домейн към дъщерния домейн и обратно. Не е трудно да се предположи, че отношенията на доверие ще съществуват и за дъщерните домейни.

Друго свойство на отношенията на доверие е преходността. Получаваме - за домейна net.first.work.com се създава доверителна връзка с домейна work.com.

гора -Точно като дърветата, те са многодомейни структури. Но горае обединение от дървета, които имат различни коренни домейни.

Да предположим, че решите да имате няколко домейна с имена work.com и home.net и да създадете дъщерни домейни за тях, но тъй като tld (домейн от най-високо ниво) не е под ваш контрол, в този случай можете да организирате гора, като изберете един от първите ниво домейни е коренът. Красотата на създаването на гора в този случай е двупосочната връзка на доверие между тези два домейна и техните дъщерни домейни.

Въпреки това, когато работите с гори и дървета, запомнете следното:

- не можете да добавите съществуващ домейн към дървото

- не можете да включите вече съществуващо дърво в гората

- ако домейните са поставени в гора, те не могат да бъдат преместени в друга гора

- не можете да изтриете домейн, който има дъщерни домейни

Организационни единици -по принцип може да се нарече поддомейни. ви позволяват да групирате потребителски акаунти, потребителски групи, компютри, споделени ресурси, принтери и други OU (организационни единици) в домейн. Практическата полза от използването им е възможността за делегиране на права за администриране на тези единици.

Най-просто казано, възможно е да се посочи администратор в домейн, който може да управлява OU, но да няма права да администрира целия домейн.

Важна характеристика на OU, за разлика от групите, е възможността да се прилагат групови политики към тях. „Защо оригиналният домейн не може да бъде разделен на множество домейни, вместо да се използва OU?“ - ти питаш.

Много експерти съветват да имате един домейн, когато е възможно. Причината за това е децентрализацията на администрирането при създаване на допълнителен домейн, тъй като администраторите на всеки такъв домейн получават неограничен контрол (нека ви напомня, че когато делегирате права на администратори на OU, можете да ограничите тяхната функционалност).

В допълнение към това, за да създадете нов домейн (дори и дъщерен), ще ви трябва друг контролер. Ако имате две отделни подразделения, свързани с бавен комуникационен канал, може да възникнат проблеми с репликацията. В този случай би било по-подходящо да имате два домейна.

Има и друг нюанс при прилагането на групови политики: правилата, които определят настройките на паролата и блокирането на акаунти, могат да се прилагат само към домейни. За OU тези настройки на правилата се игнорират.

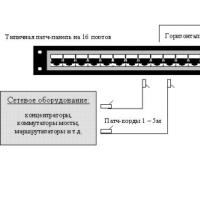

сайтове -Това е начин за физическо разделяне на услугата директория. По дефиниция сайтът е група от компютри, свързани с бързи връзки за данни.

Ако имате няколко клона в различни части на страната, свързани с нискоскоростни комуникационни линии, тогава можете да създадете свой собствен уебсайт за всеки клон. Това се прави, за да се подобри надеждността на репликацията на директория.

Такова разделяне на AD не засяга принципите на логическата конструкция, следователно, както един сайт може да съдържа няколко домейна, и обратно, домейнът може да съдържа няколко сайта. Но тази топология на услугата директория е изпълнена с уловка. По правило интернет се използва за комуникация с клонове - много несигурна среда. Много компании използват мерки за сигурност като защитни стени. Услугата за справочници в своята работа използва около дузина и половина порта и услуги, чието отваряне за AD трафик да преминава през защитната стена всъщност ще го изложи "отвън". Решението на проблема е използването на тунелна технология, както и наличието на домейн контролер във всеки сайт за ускоряване на обработката на заявките от AD клиенти.

Представена е логиката на вложените компоненти на услугата директория. Вижда се, че гората съдържа две дървета на домейни, в които коренният домейн на дървото от своя страна може да съдържа OU и групи обекти, както и да има дъщерни домейни (в този случай по един за всеки). Дъщерните домейни могат също да съдържат групи обекти и OU и да имат дъщерни домейни (те не са показани на фигурата). И т.н. Нека ви напомня, че OU могат да съдържат OU, обекти и групи от обекти, а групите могат да съдържат други групи.

Потребителски и компютърни групи -се използват за административни цели и имат същото значение, както когато се използват на локални машини в мрежа. За разлика от OU, груповите политики не могат да се прилагат към групи, но може да им се делегира контрол. В рамките на схемата на Active Directory има два типа групи: групи за защита (използвани за разграничаване на правата за достъп до мрежови обекти) и групи за разпространение (използвани главно за изпращане на имейл съобщения, например в Microsoft Exchange Server).

Те се класифицират според обхвата си:

- универсални групиможе да включва потребители в гората, както и други универсални групи или глобални групи от всеки домейн в гората

- глобални групи на домейниможе да включва потребители на домейн и други глобални групи от същия домейн

- домейн локални групиизползва се за разграничаване на правата за достъп, може да включва потребители на домейни, както и универсални групи и глобални групи от всеки домейн в гората

- локални компютърни групи– групи, които съдържа SAM (мениджър на акаунти за сигурност) на локалната машина. Техният обхват е ограничен само до тази машина, но те могат да включват локални групи от домейна, в който се намира компютърът, както и универсални и глобални групи от техния собствен или друг домейн, на който имат доверие. Например, можете да включите потребител от локалната група на домейна Потребители в групата администратори на локалната машина, като по този начин му дадете администраторски права, но само за този компютър

Всеки уважаващ себе си потребител на компютър е трябвало да свърже принтер към компютър поне веднъж в живота си, може би вие нямате свой собствен, но съседи или приятели поискаха да го направят. И вие се съгласихте, въпреки че никога преди не сте изпитвали тази процедура. На физическо ниво сте направили всичко правилно, но когато се опитате да отпечатате нещо, системата дава грешка „Услугите за домейн на Active Directory в момента са недостъпни“. Какво да правите в тази ситуация, вероятно не знаете. Тази статия е предназначена да ви помогне да направите точно това.

Причини, поради които принтерът не работи

Една от най-вероятните причини е, че специална услуга, която се отнася само за принтера на Active Directory, както и за придружаващия го спулер, не работи. Понякога, особено на по-стари устройства, тази услуга трябва да се стартира ръчно. Друга причина са драйверите на принтера, те може да не са инсталирани правилно, поради което съответните услуги не се стартират.

Важно е да се обърне внимание на самата операционна система. За свързани устройства има някакъв софтуер, който осигурява работа с конкретни устройства, в нашия случай с принтер. И също така проверете самия компютър и неговите USB портове за работоспособност.

Правилно добавяне на принтер

Малко хора четат инструкциите за правилно свързване или инсталиране на ново оборудване, преди да го направят. Мнозина се опитват да се справят с интуицията и прекалената си самоувереност. И инструкциите обикновено се прибягват до вече, когато например се появи грешката „Услугите за домейн на Active Directory в момента са недостъпни“. Нека се научим от доставчика на Windows OS, Microsoft, как правилно да добавите принтер към устройствата на операционната система.

Коригиране на грешката „Услугите на домейна не са налични“ на принтера

Преди да разберете грешката в Active Directory, уверете се, че портовете, към които свързвате принтера, са в изправност, както и проводникът, с който устройството е свързано към компютъра. Също така трябва да се уверите, че самото устройство работи. Ако имате възможност, свържете друг принтер към компютъра си, като го вземете назаем от съсед или приятели. Във всеки случай трябва да сте 100% сигурни, че устройствата нямат нужда от ремонт и проблемът е на ниво софтуер.

Активирайте услугите на Active Directory

За да коригирате проблема ни „AD DS в момента не е наличен“, може да се наложи да активирате или рестартирате определени услуги, за да работи принтерът. За това:

- Отворете контролния панел (щракнете с десния бутон върху иконата "Старт" и изберете от списъка).

- След това намерете секцията "Администриране". Изберете "Услуги" от списъка.

- Тук намерете в списъка с услуги "Автоматично конфигуриране на мрежови устройства". Изберете го и ако е деактивиран, активирайте го, в противен случай рестартирайте, като щракнете в свойствата "Деактивиране", "Разрешаване".

- Същите стъпки трябва да се извършат за следните услуги: „Диспечер на автоматични връзки за отдалечен достъп“, „Диспечер на локални устройства“, „Мениджър на локални сесии“.

Настройването на Active Directory е доста прост процес и е покрит в много ресурси в Интернет, включително официални. В моя блог обаче не мога да не засегна тази точка, тъй като повечето от следващите статии ще се базират по един или друг начин върху средата, която смятам да създам точно сега.

Ако се интересувате от темата за Windows Server, препоръчвам ви да се обърнете към маркера в моя блог. Също така препоръчвам да прочетете основната статия за Active Directory -

Планирам да разположа AD ролята на два виртуални сървъра (бъдещи домейн контролери) на свой ред.

- Първата стъпка е да зададете подходящия имена на сървъри, за мен ще бъде DC01 и DC02;

- След това пишете статични мрежови настройки(Ще обсъдя този момент подробно по-долу);

- Инсталирай всички системни актуализации, особено актуализации на сигурността (за CD това е важно, както и за всяка друга роля).

На този етап трябва да решите какво име на домейн ще имате. Това е изключително важно, тъй като тогава промяната на името на домейна ще бъде много голям проблем за вас, въпреки че скриптът за преименуване се поддържа официално и се прилага от дълго време.

Забележка:н Някои разсъждения, както и много връзки към полезен материал, можете да намерите в моята статия. Препоръчвам ви да се запознаете с него, както и със списък на използваните източници.

Тъй като ще използвам виртуализирани контролери на домейни, трябва да променя някои настройки на виртуалната машина, а именно деактивирайте синхронизирането на времето с хипервизор. Времето в AD трябва да се синхронизира изключително от външни източници. Разрешените настройки за синхронизиране на времето с хипервизора могат да доведат до циклична синхронизация и в резултат на това проблеми с работата на целия домейн.

Забележка:деактивирането на синхронизацията с хоста за виртуализация е най-лесният и бърз вариант. Това обаче не е най-добрата практика. Според препоръките на Microsoft трябва само частично да деактивирате синхронизацията с хоста. За да разберете принципа на работа, прочетете официалната документация, която през последните години радикално скочи по отношение на представянето на материала. .

Като цяло подходът за администриране на виртуализирани контролери на домейни се различава поради някои характеристики на функционирането на AD DS:

Виртуалните среди представляват особено предизвикателство за разпределените работни потоци, които разчитат на базирана на време логика на репликация. Например, репликацията на AD DS използва равномерно нарастваща стойност (наречена USN или пореден номер на актуализиране), присвоена на транзакции във всеки контролер на домейн. Всеки екземпляр на база данни на контролера на домейн също получава идентификатор, наречен InvocationID. InvocationID на контролера на домейн и неговият пореден номер за актуализиране заедно служат като уникален идентификатор, който е свързан с всяка транзакция на запис, която се случва на всеки домейн контролер и трябва да бъде уникален в рамките на гора.

Това завършва основните стъпки за подготовка на средата, преминете към етапа на инсталиране.

Инсталиране на Active Directory

Инсталацията се извършва чрез Server Manager и в нея няма нищо сложно, можете да видите подробно всички стъпки за инсталиране по-долу:

Самият процес на инсталиране е претърпял някои промени в сравнение с предишните версии на операционната система:

Разгръщането на домейн услуги на Active Directory (AD DS) в Windows Server 2012 е по-лесно и по-бързо от предишните версии на Windows Server. Инсталацията на AD DS вече е базирана на Windows PowerShell и интегрирана със Server Manager. Броят на стъпките, необходими за въвеждане на домейн контролери в съществуваща среда на Active Directory, е намален.

Трябва само да изберете роля Домейн услуги на Active Directory, не е необходимо да се инсталират допълнителни компоненти. Процесът на инсталиране отнема малко време и можете веднага да продължите към настройката.

Когато ролята е инсталирана, ще видите удивителен знак в горния десен ъгъл на Server Manager - необходима е конфигурация след внедряване. Щракнете върху Повишете този сървър до домейн контролер.

Промотиране на сървър до контролер на домейн

Стъпките на съветника са описани подробно в документацията. Нека обаче преминем през основните стъпки.

Тъй като разгръщаме AD от нулата, трябва да добавим нова гора. Не забравяйте да съхранявате надеждно паролата си за режим на възстановяване на услугите на директории (DSRM). Местоположението на базата данни на AD DS може да бъде оставено по подразбиране (което е препоръчително. Въпреки това, за разнообразие в моята тестова среда, посочих различна директория).

Чакаме инсталацията.

След това сървърът ще се рестартира сам.

Създайте акаунти на администратор на домейн/предприятие

Ще трябва да влезете под акаунта на локалния администратор, както преди. Отидете на снимка Потребители и компютри на Active Directory, създайте необходимите акаунти - в този момент това е администраторът на домейна.

Настройка на DNS на един DC в домейн

При инсталирането на AD беше инсталирана и ролята на AD DNS, тъй като нямах други DNS сървъри в инфраструктурата. За да работи услугата правилно, трябва да промените някои настройки. Първо трябва да проверите предпочитаните от вас DNS сървъри в настройките на мрежовия адаптер. Трябва да използвате само един DNS сървър с адрес 127.0.0.1. Да, това е локален хост. По подразбиране той трябва да се регистрира сам.

След като се уверите, че настройките са правилни, отворете DNS приставката. Щракнете с десния бутон върху името на сървъра и отворете неговите свойства, отидете в раздела "Пренасочване". Адресът на DNS сървъра, който беше посочен в мрежовите настройки преди инсталирането на ролята на AD DS, беше автоматично регистриран като единствен пренасочващ:

Необходимо е да го изтриете и да създадете нов, като е много желателно да е сървър на доставчика, но не и публичен адрес като добре познатите 8.8.8.8 и 8.8.4.4. За устойчивост на грешки регистрирайте поне два сървъра. Не премахвайте отметката от квадратчето, за да използвате подсказки за root, ако няма налични препращачи. Root съветите са добре познат набор от DNS сървъри от най-високо ниво.

Добавяне на втори DC към домейна

Тъй като първоначално говорих за два контролера на домейн, време е да започнем да настройвам втория. Преминаваме и през съветника за инсталиране, повишаваме ролята до контролер на домейн, просто изберете Добавете контролер на домейн към съществуващ домейн:

Моля, имайте предвид, че в мрежовите настройки на този сървър главният Първият домейн контролер, конфигуриран по-рано, трябва да бъде избран като DNS сървър! Това е задължително, в противен случай ще получите грешка.

След необходимите настройки влезте в сървъра под акаунта на администратор на домейна, който беше създаден по-рано.

Настройка на DNS на множество DC в домейн

За да предотвратите проблеми с репликацията, трябва да промените мрежовите настройки отново и трябва да направите това на всеки домейн контролер (и на вече съществуващите) и всеки път, когато добавяте нов DC:

Ако имате повече от три DC в домейна, трябва да регистрирате DNS сървъри чрез разширени настройки в този ред. Можете да прочетете повече за DNS в моята статия.

Настройка на времето

Тази стъпка е задължителна, особено ако настройвате реална среда в производството. Както си спомняте, по-рано деактивирах синхронизирането на времето през хипервизора и сега трябва да го конфигурирате правилно. Контролерът с ролята на емулатор на FSMO PDC е отговорен за разпределянето на правилното време към целия домейн (Не знаете каква е тази роля? Прочетете статията). В моя случай това, разбира се, е първият домейн контролер, който е носител на всички FSMO роли от самото начало.

Ще конфигурираме времето на домейн контролерите с помощта на групови политики. Като напомняне, компютърните акаунти на домейн контролер са в отделен контейнер и имат отделна групова политика по подразбиране. Не е необходимо да правите промени в тази политика, по-добре е да създадете нова.

Наименувайте го както сметнете за добре и как ще бъде създаден обектът, щракнете с десния бутон - Промяна. Отидете на Компютърна конфигурация\Политики\Административни шаблони\Система\Услуга за време на Windows\Доставчици на време. Активирайте политики Активирайте Windows NTP клиенти Активирайте Windows NTP сървър, отидете на свойствата на политиката Конфигурирайте Windows NTP клиенти задайте типа на протокола - NTP, не докосвайте останалите настройки:

Чакаме прилагането на правилата (отне ми около 5-8 минути, въпреки стартирането на gpupdate/force и няколко рестартиране), след което получаваме:

Като цяло е необходимо да се уверите, че само PDC емулаторът синхронизира времето от външни източници, а не всички домейн контролери подред, но това ще бъде така, тъй като груповата политика се прилага към всички обекти в контейнера. Трябва да го пренасочите към конкретен обект от акаунта на компютъра, който притежава ролята на PDC емулатор. Това става и чрез групови политики – в конзолата gpmc.msc щракнете с ляв бутон върху желаната политика и вдясно ще видите нейните настройки. Във филтрите за сигурност трябва да добавите акаунта на желания домейн контролер:

Прочетете повече за принципа на работа и настройка на услугата за време в официалната документация.

Това завършва настройката на времето и с това първоначалната конфигурация на Active Directory е завършена.

Active Directory (AD) е помощна програма, предназначена за операционната система Microsoft Server. Първоначално е създаден като олекотен алгоритъм за достъп до потребителски директории. От версията на Windows Server 2008 се появи интеграция с услугите за оторизация.

Дава ви възможност да спазвате групова политика, която прилага същия тип настройки и софтуер на всички контролирани компютри, използвайки System Center Configuration Manager.

Ако казано с прости думи за начинаещи, това е роля на сървър, която ви позволява да управлявате всички достъпи и разрешения в локалната мрежа от едно място

Функции и цели

Microsoft Active Directory - (т.нар. директория) пакет от инструменти, който ви позволява да манипулирате потребители и мрежови данни. основната целСъздаване - Улесняване на работата на системните администратори в обширни мрежи.

Директориите съдържат различна информация, свързана с потребители, групи, мрежови устройства, файлови ресурси - с една дума обекти. Например, потребителските атрибути, които се съхраняват в директорията, трябва да бъдат следните: адрес, вход, парола, номер на мобилен телефон и т.н. Директорията се използва като точки за удостоверяване, с който можете да намерите необходимата информация за потребителя.

Основни понятия, срещани по време на работа

Има редица специализирани концепции, които се прилагат при работа с AD:

- Сървърът е компютърът, който съдържа всички данни.

- Контролерът е сървър с AD роля, който обработва заявки от хора, използващи домейна.

- AD домейн е колекция от устройства, обединени под едно уникално име, които едновременно използват обща база данни от директории.

- Съхранението на данни е частта от директорията, която отговаря за съхраняването и извличането на данни от всеки домейн контролер.

Как работят активните директории

Основните принципи на работа са:

- Упълномощаване, с който става възможно използването на компютър в мрежата просто чрез въвеждане на лична парола. В този случай цялата информация от акаунта се прехвърля.

- сигурност. Active Directory съдържа функции за разпознаване на потребители. За всеки мрежов обект можете дистанционно, от едно устройство, да зададете необходимите права, които ще зависят от категориите и конкретни потребители.

- Мрежово администриранеот една точка. Докато работи с Active Directory, системният администратор не трябва да конфигурира повторно всички компютри, ако трябва да промените правата за достъп, например към принтер. Промените се правят дистанционно и глобално.

- Завършен DNS интеграция. С негова помощ няма объркване в AD, всички устройства са обозначени по същия начин, както в World Wide Web.

- голям мащаб. Колекция от сървъри може да се контролира от една Active Directory.

- Търсенесе прави според различни параметри, например име на компютър, вход.

Обекти и атрибути

Обект - набор от атрибути, обединени под свое име, представляващи мрежов ресурс.

Атрибут - характеристики на обекта в каталога. Например, те включват пълното име на потребителя, неговото влизане. Но атрибутите на компютърен акаунт могат да бъдат името на този компютър и неговото описание.

„Служител“ е обект, който има атрибутите „Име“, „Позиция“ и „TabN“.

LDAP контейнер и име

Контейнерът е вид обект, който може се състоят от други обекти. Домейнът, например, може да включва обекти на акаунт.

Основната им цел е подреждане на обектапо вид знаци. Най-често контейнерите се използват за групиране на обекти със същите атрибути.

Почти всички контейнери се съпоставят с колекция от обекти, а ресурсите – с уникален обект на Active Directory. Един от основните типове AD контейнери е организационна единица или OU (организационна единица). Обектите, които са поставени в този контейнер, принадлежат само на домейна, в който са създадени.

Lightweight Directory Access Protocol (LDAP) е основният алгоритъм за TCP/IP връзки. Той е създаден, за да намали количеството нюанси по време на достъп до услугите на директории. Също така, LDAP дефинира действията, използвани за запитване и редактиране на данни от директория.

Дърво и място

Дървото на домейни е структура, колекция от домейни, които имат обща схема и конфигурация, които образуват общо пространство от имена и са свързани чрез отношения на доверие.

Гора от домейни е колекция от дървета, свързани помежду си.

Сайт – съвкупност от устройства в IP подмрежи, представляващи физическия модел на мрежата, чието планиране се извършва независимо от логическото представяне на нейната конструкция. Active Directory има способността да създава n сайта или да комбинира n домейна под един сайт.

Инсталиране и конфигуриране на Active Directory

Сега нека преминем директно към настройката на Active Directory, като използваме Windows Server 2008 като пример (в други версии процедурата е идентична):

Кликнете върху бутона „OK“. Имайте предвид, че тези стойности не са задължителни. Можете да използвате IP адреса и DNS от вашата мрежа.

- След това трябва да отидете в менюто "Старт", да изберете "Административни инструменти" и "".

- Отидете на елемента „Роли“, изберете „ Добавяне на роли”.

- Изберете "Active Directory Domain Services", щракнете върху "Напред" два пъти и след това "Инсталиране".

- Изчакайте инсталацията да завърши.

- Отворете менюто "Старт" -“ Бягай". Въведете dcpromo.exe в полето.

- Щракнете върху "Напред".

- Избери предмет " Създайте нов домейн в нова гора“ и щракнете отново върху „Напред“.

- В следващия прозорец въведете име, щракнете върху "Напред".

- Изберете Режим на съвместимост(Windows Server 2008).

- В следващия прозорец оставете всичко по подразбиране.

- ще започне прозорец за конфигурацияDNS. Тъй като не е била използвана на сървъра преди, делегирането не е създадено.

- Изберете директория за инсталиране.

- След тази стъпка трябва да настроите административна парола.

За да бъде защитена, паролата трябва да отговаря на следните изисквания:

След като AD завърши процеса на конфигуриране на компонента, трябва да рестартирате сървъра.

Конфигурацията е завършена, добавката и ролята са инсталирани в системата. Можете да инсталирате AD само на Windows от семейството на сървърите, обикновените версии, като 7 или 10, могат да ви позволят само да инсталирате конзолата за управление.

Администриране в Active Directory

По подразбиране в Windows Server конзолата за потребители и компютри на Active Directory работи с домейна, към който принадлежи компютърът. Можете да получите достъп до компютърни и потребителски обекти в този домейн през дървото на конзолата или да се свържете с друг контролер.

Същите инструменти на конзолата ви позволяват да преглеждате Допълнителни опцииобекти и да ги търсите, можете да създавате нови потребители, групи и да променяте от разрешения.

Между другото, има 2 вида групив Active Directory - сигурност и разпространение. Групите за сигурност са отговорни за разграничаването на правата за достъп до обекти, те могат да се използват като групи за разпространение.

Групите за разпространение не могат да разграничават правата, но се използват предимно за разпространение на съобщения в мрежата.

Какво е делегиране на AD

Самата делегация е прехвърляне на част от разрешенията и контролаот родителския обект към другата отговорна страна.

Известно е, че всяка организация има няколко системни администратори в централата си. На различни рамене трябва да се възлагат различни задачи. За да приложите промените, трябва да имате права и разрешения, които са разделени на стандартни и специални. Специални - приложими за конкретен обект и стандартни - набор от съществуващи разрешения, които правят определени функции достъпни или недостъпни.

Създаване на доверителни отношения

Има два вида отношения на доверие в AD: "еднопосочни" и "двупосочни". В първия случай един домейн се доверява на друг, но не и обратното, съответно първият има достъп до ресурсите на втория, а вторият няма достъп. Във втората форма доверието е „взаимно“. Има и „изходящи“ и „входящи“ връзки. При изходящите, първият домейн се доверява на втория, като по този начин позволява на потребителите на втория да използват ресурсите на първия.

По време на монтажа трябва да се извършат следните процедури:

- Проверетемрежови връзки между контролерите.

- Проверете настройките.

- Настройтеразделяне на имена за външни домейни.

- Създайте връзкаот доверения домейн.

- Създайте връзка от страната на контролера, към който е адресирано доверието.

- Проверете създадените еднопосочни връзки.

- Ако има нуждапри установяване на двустранни отношения - да направи монтажа.

Глобална директория

Това е домейн контролерът, който съхранява копия на всички обекти в гората. Той дава на потребителите и програмите възможността да търсят обекти във всеки домейн в текущата гора, използвайки откриватели на атрибутивключени в глобалния каталог.

Глобалният каталог (GC) включва ограничен набор от атрибути за всеки горски обект във всеки домейн. Той получава данни от всички дялове на директорията на домейна в гората и ги репликира, използвайки стандартния процес на репликация на Active Directory.

Схемата определя дали атрибутът ще бъде копиран. Има възможност конфигуриране на допълнителни функции, който ще бъде създаден отново в глобалния каталог с помощта на „Active Directory Schema“. За да добавите атрибут към глобалния каталог, трябва да изберете атрибута за репликация и да използвате опцията „Копиране“. Това ще създаде репликация на атрибута в глобалния каталог. Стойност на параметъра на атрибута isMemberOfPartialAttributeSetще стане истина.

За да разберете местоположениетоглобална директория, трябва да въведете в командния ред:

Dsquery сървър –isgc

Репликация на данни в Active Directory

Репликацията е процедура на копиране, която се извършва, когато е необходимо да се съхранява еднакво актуална информация, която съществува на всеки контролер.

Произвежда се без намеса на оператора. Има следните типове репликирано съдържание:

- Създават се реплики на данни от всички съществуващи домейни.

- Реплика на схема на данни. Тъй като схемата на данните е една и съща за всички обекти в гората на Active Directory, нейните реплики се запазват във всички домейни.

- конфигурационни данни. Показва копия на сгради между контролери. Информацията се отнася за всички домейни в гората.

Основните типове реплики са вътрешно-възлови и междувъзлови.

В първия случай, след промените, системата изчаква, след което уведомява партньора да създаде реплика, за да завърши промените. Дори при липса на промени, процесът на репликация настъпва автоматично след определен период от време. След прилагане на чупливи промени в директориите, репликацията се извършва незабавно.

Процедура за репликация между възлите се случва между тяхминимално натоварване на мрежата, това избягва загубата на информация.

В предишните ни статии обсъдихме често срещани проблеми, свързани с услугите на директории и Active Directory. Сега е време да преминем към практиката. Но не бързайте да бягате към сървъра, преди да разположите структура на домейн във вашата мрежа, трябва да я планирате и да имате ясна представа за предназначението на отделните сървъри и процесите на взаимодействие между тях.

Преди да създадете първия си домейн контролер, трябва да вземете решение за режима на неговата работа. Режимът на работа определя наличните опции и зависи от версията на използваната операционна система. Няма да разглеждаме всички възможни режими, с изключение на тези, които са подходящи в момента. Има три такива режима: Windows Server 2003, 2008 и 2008 R2.

Режимът на Windows Server 2003 трябва да бъде избран само когато сървърите на тази ОС вече са разгърнати във вашата инфраструктура и планирате да използвате един или повече от тези сървъри като контролери на домейн. В други случаи трябва да изберете режима на Windows Server 2008 или 2008 R2, в зависимост от закупените лицензи. Трябва да се помни, че режимът на работа на домейна винаги може да бъде увеличен, но няма да е възможно да се намали (освен чрез възстановяване от резервно копие), така че подходете внимателно към този въпрос, като вземете предвид възможните разширения, лицензи в клонове и т.н. . и т.н.

Сега няма да разглеждаме подробно процеса на създаване на контролер на домейн, ще се върнем към този въпрос по-късно, но сега искаме да насочим вниманието ви към факта, че в пълната структура на Active Directory на домейн контролерите трябва да има поне две. В противен случай се излагате на ненужен риск, тъй като в случай на повреда на един контролер на домейн, вашата AD структура ще напълно унищожен. Добре е, ако има актуално архивиране и можете да се възстановите от него, във всеки случай през цялото това време мрежата ви ще бъде напълно парализирана.

Следователно, веднага след създаването на първия домейн контролер, трябва да разположите втори, независимо от размера и бюджета на мрежата. Вторият контролер трябва да бъде предоставен на етапа на планиране и без него внедряването на AD дори не си струва да се предприема. Също така, не комбинирайте ролята на домейн контролер с други сървърни роли, за да се гарантира надеждността на операциите с AD базата данни, кеширането на запис е деактивирано на диска, което води до рязък спад в производителността на дисковата подсистема (това също така обяснява дългото зареждане на домейн контролери).

В резултат нашата мрежа трябва да приеме следната форма:

Противно на общоприетото схващане, всички контролери в домейна са равни; всеки контролер съдържа пълна информация за всички обекти на домейна и може да обслужва клиентска заявка. Но това не означава, че контролерите са взаимозаменяеми, неразбирането на тази точка често води до откази на AD и прекъсване на корпоративната мрежа. Защо се случва това? Време е да си спомним за ролята на FSMO.

Когато създаваме първия контролер, той съдържа всички налични роли и също е глобален каталог, с появата на втория контролер, ролите на главен на инфраструктурата, RID master и PDC емулатор се прехвърлят към него. Какво се случва, ако администраторът реши временно да деактивира DC1 сървъра, например, за да го почисти от прах? На пръв поглед всичко е наред, добре, домейнът ще премине в режим "само за четене", но ще работи. Но ние забравихме за глобалния каталог и ако приложения, които го изискват, като Exchange, са разположени във вашата мрежа, тогава ще разберете за това, преди да премахнете капака от сървъра. Учите се от недоволни потребители и ръководството едва ли ще се зарадва.

От което следва изводът: трябва да има поне два глобални каталога в гората и най-добре по един във всеки домейн. Тъй като имаме един домейн в гората, и двата сървъра трябва да са глобални директории, това ще ви позволи да вземете всеки от сървърите за поддръжка без никакви проблеми, временното отсъствие на FSMO роли не води до отказ на AD, а само го прави невъзможно е да се създават нови обекти.

Като администратор на домейн, вие трябва ясно да разбирате как ролите на FSMO се разпределят между вашите сървъри и при извеждане от експлоатация на сървър за продължителен период от време да прехвърлите тези роли на други сървъри. И какво ще се случи, ако сървърът, съдържащ FSMO ролите, се провали необратимо? Всичко е наред, както вече писахме, всеки домейн контролер съдържа цялата необходима информация и ако възникне такава неприятност, тогава ще трябва да захванете необходимите роли от един от контролерите, това ще възстанови пълната работа на услугата директория .

Времето минава, вашата организация се разраства и има клон от другата страна на града и се налага да включите тяхната мрежа в цялостната инфраструктура на предприятието. На пръв поглед нищо сложно, настройвате комуникационен канал между офисите и поставяте допълнителен контролер в него. Всичко би било наред, но има едно нещо. Не можете да контролирате този сървър и следователно е възможен неоторизиран достъп до него, а локалният администратор ви кара да се съмнявате в неговата квалификация. Как да бъдем в такава ситуация? За тези цели има специален тип контролер специално: контролер на домейн само за четене (RODC), тази функция е налична във функционални режими на домейна от Windows Server 2008 и по-нови версии.

Контролерът на домейн само за четене съдържа пълно копие на всички обекти на домейна и може да бъде глобален каталог, но не ви позволява да правите никакви промени в AD структурата, също така ви позволява да назначите всеки потребител като локален администратор, което ще му позволи да обслужва напълно този сървър, но отново без достъп до AD услуги. В нашия случай това е поръчано от лекаря.

Настроихме се в клона на RODC, всичко работи, вие сте спокойни, но потребителите започват да се оплакват от дългото влизане и сметките за трафик в края на месеца показват излишък. Какво се случва? Време е да си спомним още веднъж за еквивалентността на контролерите на домейни, клиентът може да изпрати заявката си до всеки домейн контролер, дори намиращ се в друг клон. Вземете предвид бавния и най-вероятно зает канал за комуникация - това е причината за забавянето на влизане.

Следващият фактор, който трови живота ни в тази ситуация, е репликацията. Както знаете, всички промени, направени на един от домейн контролерите, автоматично се разпространяват към други и този процес се нарича репликация, той ви позволява да имате актуално и последователно копие на данните за всеки контролер. Услугата за репликация не знае за нашия клон и бавния комуникационен канал и следователно всички промени в офиса незабавно ще бъдат репликирани в клона, зареждайки канала и увеличавайки потреблението на трафик.

Тук се доближаваме до понятието AD сайтове, което не бива да се бърка с интернет сайтовете. Сайтове на Active Directoryпредставляват начин за физическо разделяне на структурата на услугата на директории на области, отделени от други области чрез бавни и/или нестабилни връзки. Сайтовете се създават на базата на подмрежи и всички клиентски заявки се изпращат преди всичко до контролерите на сайта им, също така е силно желателно да има глобален каталог във всеки сайт. В нашия случай трябва да създадем два сайта: АД сайт 1за централния офис и АД сайт 2за клон, по-точно такъв, тъй като по подразбиране AD структурата вече съдържа сайт, който включва всички предварително създадени обекти. Сега нека разгледаме как се случва репликацията в мрежа с няколко сайта.

Да приемем, че нашата организация е нараснала малко и главният офис съдържа до четири домейн контролера, репликация между контролери на един и същи сайт се нарича интрасайти се случва моментално. Топологията на репликация е изградена по схемата на пръстена с условието да има не повече от три стъпки на репликация между всеки домейн контролер. Схемата на пръстена се записва до 7 контролера включително, всеки контролер установява връзка с двама най-близки съседи, с по-голям брой контролери се появяват допълнителни връзки и общият пръстен като че ли се превръща в група пръстени, насложени един върху друг.

Интерсайтрепликацията протича по различен начин, във всеки домейн автоматично се избира един от сървърите (предмостивен сървър), което установява връзка с подобен сървър на друг сайт. По подразбиране репликацията се извършва на всеки 3 часа (180 минути), но можем да зададем собствен график за репликация и за да спестим трафик, всички данни се прехвърлят в компресиран вид. Ако в даден сайт има само RODC, репликацията се извършва еднопосочно.

Разбира се, темите, които засегнахме, са много задълбочени и в този материал ги засегнахме съвсем леко, но това е необходимият минимум знания, които трябва да имате преди практическото внедряване на Active Directory в корпоративната инфраструктура. Така ще се избегнат глупави грешки при разгръщане и аварийни ситуации при поддръжка и разширяване на структурата, като всяка от повдигнатите теми ще бъде разгледана по-подробно.

Къде са границите между тези категории потребители?

Къде са границите между тези категории потребители? Какво е директория на активи

Какво е директория на активи Безплатни програми за windows безплатно изтегляне

Безплатни програми за windows безплатно изтегляне Realtek аудио драйвер (Realtek HD Audio)

Realtek аудио драйвер (Realtek HD Audio) Realtek аудио драйвер (Realtek HD Audio)

Realtek аудио драйвер (Realtek HD Audio) RK акаунтът не е намерен какво да прави

RK акаунтът не е намерен какво да прави Уреаплазмата преминава ли сама (може ли да премине сама)?

Уреаплазмата преминава ли сама (може ли да премине сама)?